Biographie

Andreas Ferber ist die Anlaufstelle, um komplexe IT-Projekte zu orchestrieren. Ferner beschäftigt er sich leidenschaftlich gerne mit neuen IT-Trends, Automatisierung und dem effizienten Zusammenspiel unterschiedlicher IT-Systeme.

Normaler Abstand nach oben

Normaler Abstand nach unten

Im Zeitalter von Künstlicher Intelligenz, Drohnen und autonomen Haushaltsgeräten wirken klassische Passwörter wie ein Relikt aus der Vergangenheit. Sie sind umständlich, unsicher und oft der Schwachpunkt in der IT-Sicherheitsstrategie. Die Lösung? Passkeys – eine moderne Authentifizierungsmethode, die Passwortprobleme ein für alle Mal beseitigt. Passkeys ist eine zukunftssichere, benutzerfreundliche und zuverlässige Alternative zu herkömmlichen Passwörtern. Und das Beste daran? Die Einführung ist überraschend einfach.

Normaler Abstand nach oben

Normaler Abstand nach unten

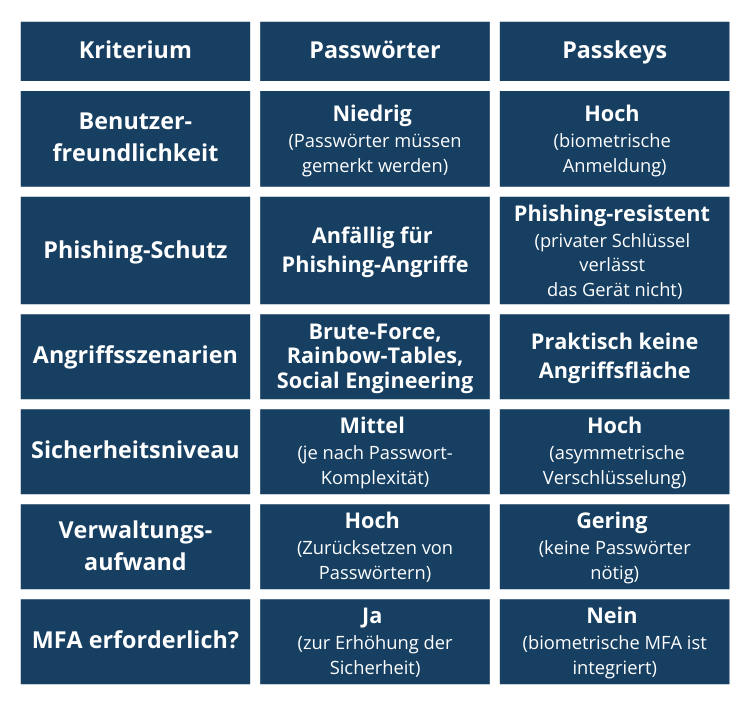

Klassische Passwörter basieren auf dem Prinzip der wissensbasierten Authentifizierung. Doch genau hier liegt das Problem: Sie sind anfällig für eine Vielzahl von Angriffen, darunter:

- Rainbow-Tables: Hacker nutzen vorgefertigte Datenbanken mit Passwort-Hashes, um einfache Passwörter im Handumdrehen zu entschlüsseln.

- Social Engineering: Über scheinbar harmlose Gespräche oder Social-Media-Beiträge können Cyberkriminelle persönliche Informationen sammeln, um Passwörter zu erraten.

- Brute-Force-Angriffe: Mit moderner Rechenleistung lassen sich Millionen von Passwortkombinationen automatisiert durchprobieren – bis das richtige Passwort gefunden ist.

Auch wenn Multi-Faktor-Authentifizierung (MFA) die Sicherheit erhöht, bleibt der Verwaltungsaufwand hoch. Zurücksetzen von Passwörtern, Gerätewechsel oder vergessene Passwörter sorgen für Frustration bei Nutzern und IT-Abteilungen.

Normaler Abstand nach oben

Normaler Abstand nach unten

Passkeys ersetzen Passwörter durch eine benutzerfreundliche und gleichzeitig sicherere Methode. Sie setzen auf asymmetrische Kryptografie, die auf der Hardware moderner Geräte bzw. auf den integrierten Sicherheitschips (TPM, Secure Enclave) basiert. Anstatt sich Passwörter zu merken, erfolgt die Authentifizierung per biometrischer Verifikation (z. B. Fingerabdruck oder Gesichtserkennung).

Normaler Abstand nach oben

Normaler Abstand nach unten

1. Registrierung an einem Dienst (z.B. E-Mail)

- Beim Erstellen eines Passkeys generiert der Sicherheitschip im Gerät ein Schlüsselpaar: einen privaten Schlüssel, der das Gerät nie verlässt, und einen öffentlichen Schlüssel, der an den Online-Dienst übermittelt wird.

2. Anmeldung am Dienst

- Möchte sich ein Nutzer nun anmelden, sendet der Dienst eine zufällige Zahl (Challenge) an das Gerät.

- Der Nutzer authentifiziert sich biometrisch (z. B. per Fingerabdruck oder Gesichtserkennung).

- Das Gerät verschlüsselt die Challenge mit dem privaten Schlüssel und sendet den Hash an den Dienst.

- Der Dienst verifiziert den Hash mithilfe des öffentlichen Schlüssels – die Anmeldung ist abgeschlossen.

Normaler Abstand nach oben

Normaler Abstand nach unten

Der private Schlüssel verlässt das Gerät nie, somit sind Phishing-Angriffe wirkungslos. Selbst wenn Kriminelle eine Anmeldeseite perfekt imitieren, können sie den privaten Schlüssel nicht stehlen.

Normaler Abstand nach oben

Normaler Abstand nach unten

Um Passkeys zu implementieren, benötigen die Geräte die folgenden technischen Voraussetzungen:

- Betriebssysteme:

Android 9+, iOS 16+, macOS Ventura, Windows 10+ oder ChromeOS 109+ - Browser:

Chrome 109+, Safari 16+ oder Edge 109+ - Hardware:

Geräte mit FIDO2-kompatiblen Sicherheitschips (wie Trusted Platform Module (TPM) oder Secure Enclave) - Bildschirmsperre:

Eine Displaysperre (z. B. PIN, Fingerabdruck oder Gesichtserkennung) muss aktiviert sein, da die biometrische Authentifizierung eine zentrale Rolle spielt

Normaler Abstand nach oben

Normaler Abstand nach unten

Wenn ein neues Gerät eingesetzt wird, kann der Zugriff einfach über QR-Codes oder Bluetooth-Verbindung übertragen werden.

Normaler Abstand nach oben

Normaler Abstand nach unten

Normaler Abstand nach oben

Normaler Abstand nach unten

Der Übergang zu Passkeys mag zunächst kompliziert erscheinen – doch genau hier setzt ein MDM-System an. Es bietet die Kontrolle über die Geräteflotte und ermöglicht, den Rollout von Passkeys effizient zu steuern.

- Inventarisierung der Geräte:

Identifikation, welche Geräte die technischen Anforderungen für Passkeys erfüllen. - Software-Updates:

Sicherstellung, dass Betriebssystem- und Browser-Versionen den Mindestanforderungen entsprechen. - Sicherheitsrichtlinien:

Zentrale Vorgaben, um biometrische Authentifizierung und Bildschirmsperren auf allen Geräten durchzusetzen.

Normaler Abstand nach oben

Normaler Abstand nach unten

Die Tage des Passwort-Chaos sind vorbei. Passkeys bieten eine zukunftssichere, benutzerfreundliche Alternative zur herkömmlichen Authentifizierung – ohne Phishing-Risiken und ohne den Stress, sich Passwörter zu merken. Mit der Unterstützung eines MDM-Systems wird die Implementierung dieser Lösung besonders einfach, sodass sowohl die Sicherheit im Unternehmen als auch die Benutzerfreundlichkeit maßgeblich verbessert werden.

Möchten Sie Passkeys oder ein MDM-System in Ihrem Unternehmen einführen? Kontaktieren Sie uns – gemeinsam heben wir Ihre IT-Sicherheit auf ein neues Level!