Biographie

Ob Android, iOS, iPadOS oder macOS seit knapp 20 Jahren brennt Thomas Berndt für das Thema Endgeräteverwaltung und deren Absicherung. Selbst bei der Verwaltung von Mobilgeräten, jenseits der 100.00er Stückzahl behält er stets den Überblick.

Warum herkömmlicher Schutz nicht mehr ausreicht

Normaler Abstand nach oben

Normaler Abstand nach unten

Durch die verstärkte Arbeit im Homeoffice, den zunehmenden Einsatz von Cloud-Diensten und die Nutzung privater Geräte für berufliche Zwecke (Bring Your Own Device, BYOD) reicht der herkömmliche Schutz von Unternehmensnetzwerken nicht mehr aus. Dieser sogenannte Perimeterschutz, der früher vor allem die Grenzen eines internen Netzwerks absicherte, stößt an seine Grenzen, da sich moderne Arbeitsweisen nicht mehr nur innerhalb eines festen Netzwerks abspielen.

Zero Trust als moderner Sicherheitsansatz

Normaler Abstand nach oben

Normaler Abstand nach unten

Die Zero Trust Architektur bietet einen neuen Ansatz zur IT-Sicherheit. Statt darauf zu vertrauen, dass Personen und Geräte innerhalb des Netzwerks automatisch sicher sind, wird jeder Zugriff – egal ob intern oder extern – streng überprüft. Dabei berücksichtigt Zero Trust die gesamte IT-Infrastruktur und stellt sicher, dass nur autorisierte Personen und Systeme Zugriff erhalten.

Normaler Abstand nach oben

Normaler Abstand nach unten

- Strenge Zugangskontrollen: Jeder Zugriff wird durch Authentifizierung und Autorisierung geprüft, oft unter Einsatz von Multi-Faktor-Authentifizierung (MFA).

- Minimale Rechtevergabe (Least Privilege): Nutzer und Systeme erhalten nur die Berechtigungen, die sie wirklich benötigen.

- Überwachung und Reaktion: Alle Aktivitäten werden protokolliert und kontinuierlich überwacht, um Cyberangriffe frühzeitig zu erkennen und automatisch Schutzmaßnahmen einzuleiten.

Mit diesem Ansatz können Unternehmen ihre IT-Sicherheitsstrategie an die modernen Herausforderungen anpassen und sich effektiv vor Cyberbedrohungen schützen.

Voraussetzungen für den Einsatz von Zero Trust im Unternehmen

Normaler Abstand nach oben

Normaler Abstand nach unten

- Identifizieren von Geschäftsprozessen

Für Zero Trust ist eine deutlich differenzierte Ausarbeitung der Geschäftsprozesse notwendig. Diese muss insbesondere die Kernprozesse des Unternehmens abbilden, die über die Definition der unterstützenden Prozesse hinausgehen.

- Identifizieren aller beteiligten Parteien

Zero Trust erfordert die Definition der Organisationseinheiten, welche in den jeweiligen Geschäftsprozessen involviert sind.

- Identifizieren von Vorgaben

Bei der Umsetzung müssen gesetzliche Vorgaben und Verordnungen berücksichtigt werden, welche ggf. Einfluss auf die Maßnahmen und deren Reihenfolge haben können.

- Identifizieren aller involvierten Ressourcen

Nach der Definition der Geschäftsprozesse müssen die involvierten Ressourcen abgeleitet werden.

- Formulierung von Sicherheitsrichtlinien, welche die Zero-Trust-Maßnahmen enthalten

Die Formulierung von Richtlinien ist für das Zusammenspiel von Entitäten, Berechtigungen und Ressourcen notwendig.

- Marktanalyse

Der Einsatz von Zero Trust benötigt eine Markterkundung nach geeigneten Produkten. Nicht alle vorhandenen Produkte umfassen alle Zero-Trust-Funktionen.

- Priorisierung & Umsetzung

Bei der Priorisierung und Umsetzung von Maßnahmen sollte berücksichtigt werden, dass diese zum Zero Trust Modell passen und grundlegende Funktionen bereitgestellt werden.

Zero Trust Architektur: Die zentralen Komponenten

Normaler Abstand nach oben

Normaler Abstand nach unten

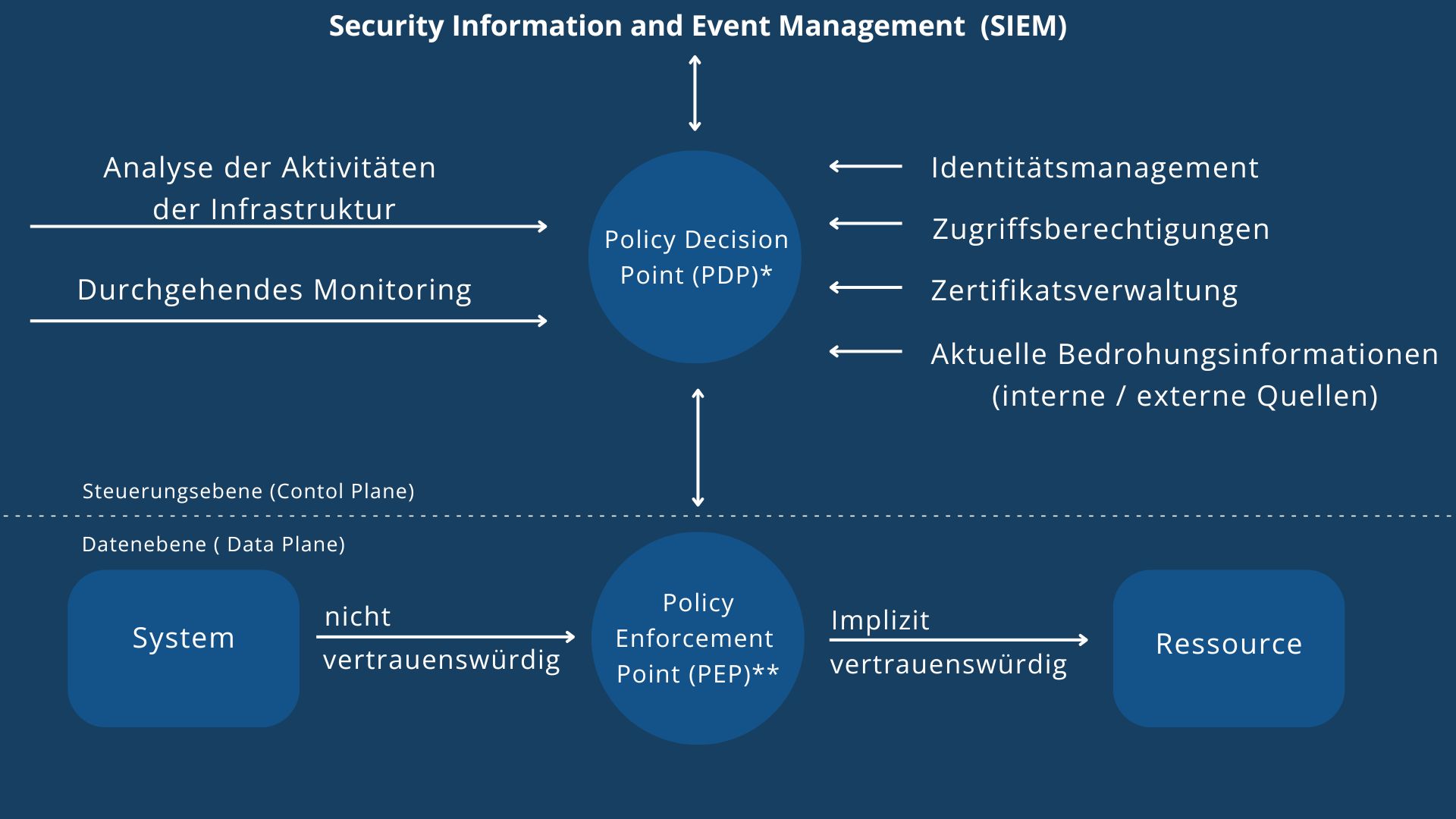

* Policy Decision Point (PDP): Der PDP ist die Komponente, die entscheidet, ob ein Benutzer oder ein Gerät Zugriff auf eine bestimmte Ressource erhält.

** Policy Enforcement Point (PEP): Der PEP ist die Komponente, die sicherstellt, dass die vom PDP getroffene Entscheidung tatsächlich umgesetzt wird. Er sitzt typischerweise am Eingangspunkt einer Ressource oder eines Netzwerks und überprüft jede Zugriffsanfrage in Echtzeit.

Mit einer klaren Zero Trust Strategie können Unternehmen ihre Netzwerksicherheit, Cloud-Sicherheit und den Schutz ihrer Endgeräte (Endpoint Security) auf ein neues Level heben und sich langfristig gegen Cyberangriffe wappnen.